- WIADOMOŚCI

System analizy IBM na ćwiczeniach sił specjalnych

W trakcie zakończonych ćwiczeń sił specjalnych Operation Nighthawk, działania analityków wspierało oprogramowanie IBM i2.

W ostatniej edycji Operacji Nighthawk, ćwiczeń wojskowych i policyjnych sił specjalnych, która odbyła się w Danii, uczestniczyli przedstawiciele ponad dziesięciu państw, liczący ogółem ponad 1600 osób. Celem szkolenia było rozlokowanie jednostek na terenie objętym symulowanym kryzysem i sprawdzenie umiejętności zaplanowania i neutralizacji zagrożenia. Wśród ćwiczonych scenariuszy rozważano działania terrorystyczne, powstanie antyrządowe, piractwo i wzięcie zakładników.

Jednym z głównych zadań, jakie stoją przed zespołami analitycznymi w czasie kryzysów takich jak te wymienione powyżej, jest przetwarzanie i zgromadzonych materiałów wywiadowczych, by na ich podstawie wskazać liderów komórek terrorystycznych, przywódców rozruchów lub grup przestępczych. Analitycy dokonują tego pod presją czasową, drobiazgowo badając zgromadzone dane i materiały wywiadowcze.

Dane tego rodzaju symulowane były w czasie ćwiczeń przez spływające informacje, w rodzaju „przechwyconych” rozmów telefonicznych, zapisów rozmów w sieciach informatycznych, plików audio i wideo, materiałów pisemnych. Podczas poprzednich edycji ćwiczeń wnioski analityków i informacje o nowych materiałach wywiadowczych przekazywano za pośrednictwem poczty elektronicznej.

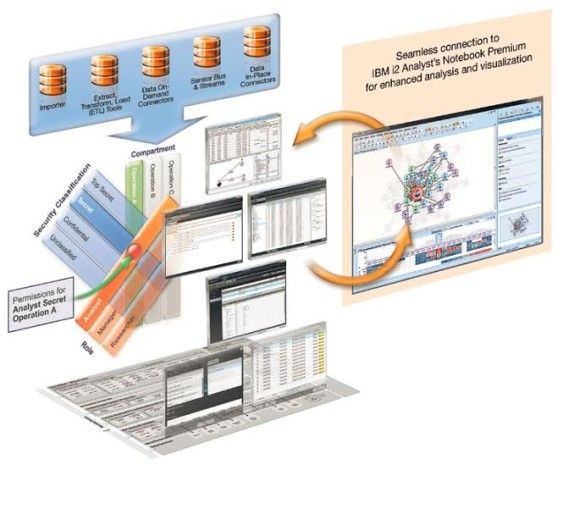

W trakcie obecnej edycji szkolenia wykorzystano przygotowany przez IBM system analizy i2, będący zarówno repozytorium materiałów wywiadowczych, jak i centrum informacyjnym dla oddziałów działających w terenie. Jak podkreśla IBM, dzięki powiązaniu współdziałających modułów informatycznych, analizujących zebrane materiały, możliwe stało się szybsze odnajdywanie kluczowych danych, analiza osób i wydarzeń oraz wzajemnych reakcji między nimi, jak również wskazywanie najbardziej istotnych celów.

W praktyce wyglądało to w następujący sposób: podczas wczesnej fazy ćwiczeń jeden z zespołów operatorów uzyskał papierowy notatnik od porywacza na statku. Jego zawartość została zamieszczona w bazie, nie zdołano jednak wykryć żadnych powiązań. Kolejnego dnia zatrzymano właściciela numeru telefonu zapisanego w notatniku. Analiza połączeń telefonicznych, połączona z danymi z notesu, pozwoliła ustalić, że właściciel telefonu jest przywódcą piratów, ustalono też związki łączące go z podwładnymi. Po zebraniu kolejnych danych wywiadowczych ustalono kolejne powiązania, w czym zgodnie z informacją spółki główną rolę odegrał jeden z komponentów systemu IBM odpowiadający za analizę społecznościową siatki przestępczej, który ujawnił kluczowe osoby w strukturze organizacji przestępczej.