- WIADOMOŚCI

- ANALIZA

- OPINIA

- KOMENTARZ

Ciszej nad tą cybertrumną?

Bez zapewnienia sobie przez władze RP suwerenności w dziedzinie kryptologii i cyberbezpieczeństwa modernizacja armii i wielkie zakupy uzbrojenia nie mają sensu – mówi Defence24 pomysłodawca Centrum Operacji Cybernetycznych gen. bryg. Krzysztof Bondaryk.

Artykuł pt. „MON bezbronne w cyberprzestrzeni” byłego szefa Narodowego Centrum Kryptologii (NCK) gen. bryg. Krzysztofa Bondaryka, wydrukowany niedawno w miesięczniku „Raport WTO”, wywołał burzę w szklance wody. Pełną wersję publikacji przeczytali tylko nieliczni, podczas gdy „Rzeczpospolita” omawiając tekst twórcy NCK na swych łamach skupiła się na najbardziej spektakularnych i przez to zrozumiałych dla masowego czytelnika aspektach cyberkatastrofy w Ministerstwie Obrony Narodowej i Siłach Zbrojnych RP.

Nacisk położono więc na kradzież kilkuset tysięcy e-maili z kont MON i zhakowanie setek kont, m.in. pracowników Inspektoratu Uzbrojenia, pionu kadr, sekretariatu ministra i poszczególnych osób ze ścisłego kierownictwa resortu. Nie doszło natomiast do publicznej debaty, która zmusiłaby polityków, zarówno rządzącej do niedawna koalicji PO-PSL jak i sprawującego od niedawna władzę PiS, do zmierzenia się ze skalą problemu ujawnionego przez gen. bryg. Krzysztofa Bondaryka. Dla obu zwaśnionych obozów politycznych sytuacja okazała się bowiem wysoce niekomfortowa.

Dla PiS potwierdzenie diagnozy postawionej przez osobę związaną od wielu lat z Platformą Obywatelską, najpierw w roli eksperta ds. służb specjalnych, a następnie szefa Agencji Bezpieczeństwa Wewnętrznego za rządów Donalda Tuska, byłoby niezręczne politycznie. Z kolei dla byłego wicepremiera i ministra obrony Tomasza Siemoniaka, który ma ambicję zostać po Ewie Kopacz kolejnym liderem PO, raport Bondaryka to kompromitujące dossier świadczące o popełnieniu całej serii kardynalnych błędów i niezrozumiałych zaniechaniach w zarządzaniu bezpieczeństwem cybernetycznym resortu obrony i armii.

Dlatego też oba obozy polityczne zareagowały tak powściągliwie na alarmujące doniesienia o przeniknięciu niewidzialnego przeciwnika do systemów informatycznych Wojska Polskiego. Były minister obrony Tomasz Siemoniak zaręczał, że hakerzy nie zdobyli ważnych danych, zaś rzecznik MON Bartłomiej Misiewicz ubolewał, iż pierwszy szef NCK nie poprosił o spotkanie z ministrem Antonim Macierewiczem, aby przedstawić mu informacje dotyczące ataku hakerskiego, ale wybrał drogę medialną. Misiewicz – jak podała Informacyjna Agencja Radiowa – zapewnił też, że MON będzie teraz szczególnie dbało o cyberbezpieczeństwo. Tak więc ponad czteroletnia, udokumentowana penetracja systemów pocztowych MON przez zagranicznych cyberprzestępców i zapewne szpiegów została potraktowana jako mało znaczący incydent.

Deficyt zdolności armii do cyberdefensywy

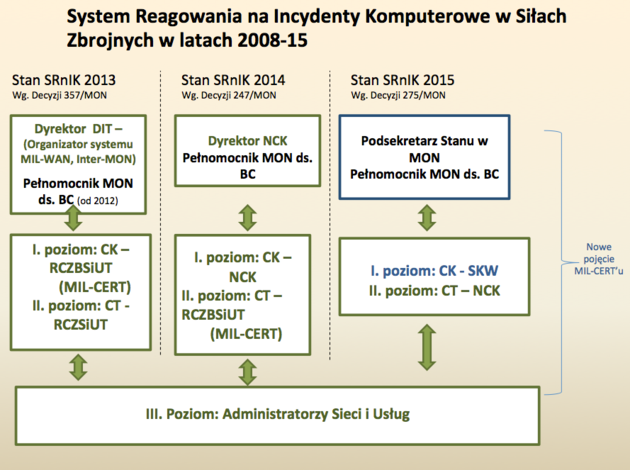

Trudno jednak wyobrazić sobie urzeczywistnienie tej deklaracji bez przywrócenia trójpoziomowej i funkcjonalnej struktury Systemu Reagowania na Incydenty Komputerowe (SRnIK) w Siłach Zbrojnych, która działała niewiele ponad rok, zanim została zmieniona kontrowersyjną decyzją nr 275 ówczesnego ministra obrony Tomasza Siemoniaka z 13 lipca br. Skutkiem tej decyzji było pozbawienie Sił Zbrojnych możliwości koordynowania swego cyberbezpieczeństwa. Rolę centrum koordynacyjnego SRnIK przejęła natomiast Służba Kontrwywiadu Wojskowego.

Zabieg ten oznaczał pozorne podniesienie rangi problemu cyberbezpieczeństwa dla obronności państwa, podczas gdy w rzeczywistości Wojsko Polskie znów zostało pozbawione zdolności do cyberobrony, bowiem zarówno sprawujący nad SRnIK nadzór w imieniu ministra obrony urzędnik w randze podsekretarza stanu jak i SKW nie są częścią sił zbrojnych. Pełnomocnik MON ds. Bezpieczeństwa Cyberprzestrzeni to cywilny urzędnik Ministerstwa Obrony Narodowej, zaś Służba Kontrwywiadu Wojskowego jest urzędem administracji rządowej, którego szefa na wniosek ministra obrony powołuje premier.

Co istotne, powierzenie urzędnikom z MON odpowiedzialności za pierwszą linię obrony cyberprzestrzeni Rzeczypospolitej Polskiej dowiodło swej nieefektywności już w minionych latach, kiedy przed przejęciem nadzoru nad SRnIK przez szefa NCK całość systemu podlegała dyrektorowi Departamentu Informatyki i Telekomunikacji (DIT), który od 16 lutego 2012 r. był także Pełnomocnikiem MON ds. Bezpieczeństwa Cyberprzestrzeni. Jako że dyrektor DIT odpowiadał jednocześnie za informatyzację MON, nie zadbał – co w rozmowie z Defence24 podkreśla Krzysztof Bondaryk – by na etapie prac planistycznych tematyka cyberbezpieczeństwa została wyodrębniona jako osobny dział. Tym sposobem w latach 2008-2014 wszelkie nakłady na cyberbezpieczeństwo w MON wchodziły w zakres informatyki i łączności, a polityczne kierownictwo resortu uznawało przeznaczanie środków budżetowych na informatyzację za równoznaczne z finansowaniem cyberbezpieczeństwa.

Suwerenność w zakresie kryptologii i cyberbezpieczeństwa musi być kompetencją państwową. To zdolność, bez zapewnienia której modernizacja Sił Zbrojnych RP i wielkie zakupy uzbrojenia nie mają sensu, bowiem zamiast bezpieczeństwa dla kraju kupimy niebezpieczeństwo. Nabędziemy systemy bez kodów źródłowych, z obcymi szyframi, z obcym serwisem i administracją, podczas gdy w obecnym i przyszłym świecie, świecie cyber do wyboru są tylko dwie role: administratora lub użytkownika. Niestety z moich obserwacji i analiz wynika, że MON nie chciał być nawet administratorem lokalnym. Tymczasem ambicją, ale i koniecznością polskiej armii, jest nabycie kompetencji i jurysdykcji nad sferą krypto i cyber. Bez takich zdolności realna obrona narodowa jest niemożliwa, a wydatki na wojsko zostaną zmarnotrawione.

Atak hakerów – brutalne przebudzenie

Z błogiego stanu samozadowolenia kierownictwo MON wyrwała dopiero ABW, która latem 2013 r. zaalarmowała ministra Tomasza Siemoniaka o ataku cybernetycznym skierowanym na serwery ministerstwa obrony. Po tym, gdy specjaliści Oddziału Bieżącego Zarządzania Bezpieczeństwem Teleinformatycznym (MIL-CERT) potwierdzili kierunek i skalę ataku, minister dokonał zmiany na stanowisku Pełnomocnika MON ds. Bezpieczeństwa Cyberprzestrzeni odwołując dyrektora DIT Romualda Hoffmanna, którego w październiku 2013 r. zastąpił ówczesny dyrektor NCK gen. bryg. Krzysztof Bondaryk. Pod jego nadzorem przystąpiono do opracowania i wdrożenia planu naprawczego. Istotną zmianę spowodowało opracowanie i wdrożenie „Wytycznych w sprawie szczegółowych zasad i zadań w zakresie kontroli dostępu, poufności informacji oraz rozliczalności systemu INTER-MON”.

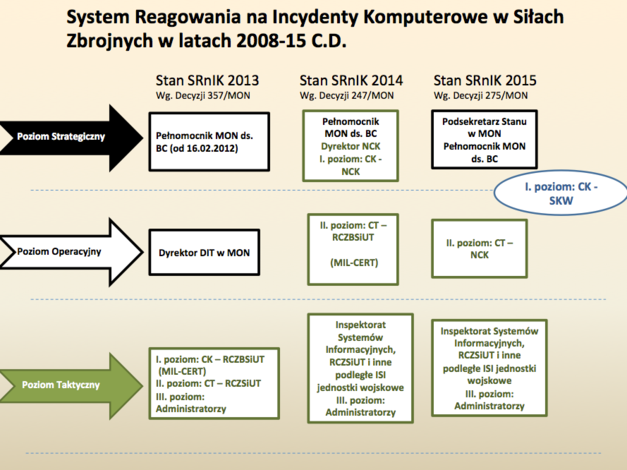

Milowy krok na drodze do wyposażenia armii w zdolności do cyberobrony stanowiła jednak decyzja ministra obrony nr 247 z 18 czerwca 2014 r. Na mocy tego aktu prawnego odpowiedzialność za SRnIK przejął jako Pełnomocnik MON ds. Bezpieczeństwa Cyberprzestrzeni dyrektor NCK. Umożliwiło to zbudowanie nowej struktury Systemu Reagowania na Incydenty Komputerowe, która po raz pierwszy funkcjonowała na wszystkich trzech szczeblach – strategicznym, operacyjnym i taktycznym – wewnątrz Sił Zbrojnych RP.

Szczebel strategiczny stanowił wówczas Pełnomocnik MON ds. Bezpieczeństwa Cyberprzestrzeni, którym – jak wyżej wspomniano - był wtedy dyrektor Narodowego Centrum Kryptologii. Ogniwem strategicznym systemu była też NCK jako jednostka wojskowa podległa bezpośrednio szefowi MON. Zespół ds. Obrony Cybernetycznej NCK miał stanowić pierwszy poziom funkcjonalny Systemu Reagowania na Incydenty Komputerowe pełniąc w nim rolę centrum koordynacyjnego (CK).

Szczebel operacyjny był tożsamy z drugim poziomem funkcjonalnym SRnIK, na którym działało Resortowe Centrum Zarządzania Bezpieczeństwem Sieci i Usług Teleinformatycznych (RCZBSiUT), pełniące w strukturze SRNiK rolę centrum technicznego (CT). W ramach RCZBSiUT funkcjonował Oddział Bieżącego Zarządzania Bezpieczeństwem Teleinformatycznym (MIL-CERT).

Z kolei na trzeci poziom funkcjonalny, działający na szczeblu taktycznym, składały się Inspektorat Systemów Informacyjnych (ISI), czyli dawny Departament Informatyki i Telekomunikacji (DIT), jednostki wojskowe podległe szefowi ISI, a także kilkuset administratorów sieci i usług teleinformatycznych pozostałych jednostek wojskowych i komórek organizacyjnych MON.

Zmodernizowany według takiej filozofii System Reagowania na Incydenty Komputerowe mógł służyć zapewnieniu Siłom Zbrojnym RP kluczowych zdolności do wykonywania zadań operacyjnych w zakresie ochrony przez zagrożeniami cybernetycznymi. Dodatkowo system wzmocniono żołnierzami z tajnej jednostki wojskowej o charakterze ofensywnym, czyli Centrum Bezpieczeństwa Cybernetycznego (CBC) w Białobrzegach, które po RCZBSiUT stało się kolejną jednostką wojskową podległą dyrektorowi NCK.

Żołnierze CBC, włączeni do centrum koordynacyjnego w NCK, współpracowali z centrum technicznym w RCZBSiUT. Celem tych działań było opracowanie koncepcji Centrum Operacji Cybernetycznych (COC), które poprzez integrację zasobów defensywnych i ofensywnych miało przygotować pierwszą linię obrony cyberprzestrzeni kraju i wraz z komponentami mobilnymi zagwarantować Wojsku Polskiemu zdolność efektywnego działania na poziomie taktycznym. Integracja pod jednym dowództwem trzech jednostek wojskowych – NCK, RZBSiUT (wraz ze stanowiącym jego oddział MIL-CERT) i CBC była też zaczątkiem budowy w siłach zbrojnych nowego korpusu osobowego kryptologii i cyberbezpieczeństwa, odrębnego od korpusu osobowego łączności i informatyki. Związane z tym było również zainicjowanie kształcenia na tym kierunku studentów Wojskowej Akademii Technicznej (WAT).

Skutkiem wprowadzonych zmian systemowych, zintegrowania kompetencji i wymiany doświadczeń pomiędzy jednostkami wojskowymi odpowiedzialnymi za cyberbezpieczeństwo była znacząca poprawa efektywności działań MIL-CERT. W lutym ub.r. Oddział Bieżącego Zarządzania Bezpieczeństwem Teleinformatycznym potrafił już samodzielnie wykryć reaktywację poprzedniego ataku na sieć INTER-MON (odpowiedzialność za jej umożliwienie ponosi organizator tego systemu informatycznego, który zaniechał przekazania administratorom nowych wytycznych w zakresie bezpieczeństwa), natomiast w sierpniu 2014 r. zdiagnozowano zmianę wektora ataku na pocztę MON powstrzymując go w fazie wstępnej.

W tym samym miesiącu minister obrony narodowej Tomasz Siemoniak zatwierdził koncepcję powołania wspomnianego Centrum Operacji Cybernetycznych (COC). W wyniku połączenia jednostki defensywnej (MIL-CERT) z ofensywną (CBC) i zgodził się na zwiększenie liczby etatów docelowo do 160-200 na koniec 2015 r. COC powinno było stać się nową profesjonalną jednostką zdolną do działań na szczeblu operacyjnym i taktycznym przy zapewnieniu wsparcia organizacyjnego i logistycznego ze strony NCK, które miało zarazem pełnić rolę ogniwa strategicznego przyszłych wojsk cybernetycznych. Infrastrukturę COC oraz jego uzbrojenie zaprojektowano na terenie przeznaczonym na siedzibę głównego kompleksu obiektów NCK w Legionowie, gdzie dawniej mieściły się jednostki podległe dowództwu rozformowanej 1 Warszawskiej Dywizji Zmechanizowanej im. Tadeusza Kościuszki.

Odmienne cele armii i wojskowych służb specjalnych w cyberprzestrzeni

Nowy model polityki kryptologii i cyberbezpieczeństwa opracowany i wdrażany w okresie, gdy dyrektorem NCK i Pełnomocnikiem MON ds. Bezpieczeństwa Cyberprzestrzeni, był gen. bryg. Krzysztof Bondaryk, zdefiniował zadania Sił Zbrojnych w cyberprzestrzeni. Wśród nich znalazły się: budowa zdolności do realizacji celów operacyjnych poprzez dekryptaż obcych transmisji wojskowych, ochronę własnych systemów IT i ich zasobów, zwalczanie źródeł zagrożeń (aktywna obrona, działania defensywne), a także odtwarzanie sprawności i funkcjonalności zasobów w cyberprzestrzeni. Do tego katalogu zadań zaliczono też odstraszanie militarne, cyberochronę sieci i systemów IT (System Reagowania na Incydenty Komputerowe), cyberobronę, operacje wojskowe podczas cyberkonfliktu i cyberwojny, planowanie wykorzystania sfery cywilnej na rzecz obronności państwa czy wreszcie współpracę z sojusznikami z NATO i UE.

Uderzające jest, że w modelu proponowanym przez byłego szefa cywilnej służby kontrwywiadowczej (ABW), zadania sił zbrojnych w cyberprzestrzeni zasadniczo różnią się od misji SKW i SWW, do których należą cyberwywiad, zwalczanie cyberszpiegostwa, cyberprzestępczości i cyberterroryzmu. Innymi słowy wywiad i kontrwywiad wojskowy pełniąc funkcję służebną wobec Sił Zbrojnych RP powinny dostarczać im informacji o przeciwniku w zakresie jego zdolności do prowadzenia działań w cyberprzestrzeni i wskazywać potencjalne cele do rażenia cybernetycznego. Problem w tym, że wojskowe służby specjalne nie chciały zaakceptować tak sformatowanego podziału ról i zadań.

SKW wypiera NCK

W rezultacie zmiany funkcjonalne w SRnIK, wprowadzone po złożeniu przez Krzysztofa Bondaryka na początku br. rezygnacji ze stanowisk dyrektora NCK i Pełnomocnika MON ds. Bezpieczeństwa Cyberprzestrzeni, doprowadziły do przejęcia zarządzania Narodowym Centrum Kryptologii przez Służbę Kontrwywiadu Wojskowego. I nie chodzi tu wyłącznie o wymiar personalny, czyli powierzenie kierownictwa NCK płk. Jackowi Rychlicy, wcześniej piastującemu funkcję zastępcy dyrektora Zarządu Bezpieczeństwa Informacji Niejawnych SKW i napływ do Narodowego Centrum Kryptologii niedostatecznie wykwalifikowanych funkcjonariuszy Służby Kontrwywiadu Wojskowego. Istotniejsze jest, że NCK została w zatwierdzonej przez ministra Tomasza Siemoniaka nowej strukturze funkcjonalnej SRnIK sprowadzona do roli centrum technicznego. Natomiast rolę centrum koordynacyjnego powierzono SKW, mimo że służba ta przez wiele lat nie była zdolna wykryć i udaremnić włamań na konta pocztowe użytkowników sieci INTER-MON, a Biuro Bezpieczeństwa Cybernetycznego w jej strukturze powołane zostało dopiero 3 kwietnia br. zarządzeniem nr 9/MON ministra obrony narodowej.

Z komunikatu opublikowanego przez warszawską spółkę Prevenity, na który powołuje się w swym niedawnym raporcie fińska korporacja F-Secure, wynika, że ataki ukierunkowane na sieć jawną Ministerstwa Obrony Narodowej nie ustają (http://malware.prevenity.com/2015/04/malware-w-5-rocznice-katastrofy-samolotu.html i https://www.f-secure.com/documents/996508/1030745/dukes_whitepaper.pdf ). Dowodem tego było złośliwe oprogramowanie o roboczej nazwie CosmicDuke, rozsyłane w związku z piątą rocznicą tragedii smoleńskiej w postaci załączonego dokumentu o nazwie „Nowe szczegóły katastrofy polskiego samolotu.docx”, która w naszej ocenie wyraźnie wskazywała na intencję eskalowania napięć politycznych w Polsce w trakcie trwającej akurat kampanii prezydenckiej (z kolei 11 czerwca br. odnotowano próbę ataku typu spear phishing poprzez rozsyłanie do wybranej grupy użytkowników z polskich instytucji publicznych dokumentu Microsoft Word z raportem dobowym Rządowego Centrum Bezpieczeństwa). W ocenie fińskich analityków za tym atakiem stoi grupa hakerów, określana mianem The Dukes, która zajmuje się cyberszpiegostwem dla wywiadu Rosji co najmniej od 2008 r.

Trudno zatem zrozumieć, co powodowało byłym ministrem obrony Tomaszem Siemoniakiem, kiedy podpisując decyzję nr 275 z 13 lipca 2015 r. przekazał władztwo nad cyfrowym bezpieczeństwem sieci i systemów teleinformatycznych MON Służbie Kontrwywiadu Wojskowego. Dość powiedzieć, że jej poprzedni szef gen. bryg. Piotr Pytel w 2014 r. w piśmie do ówczesnego dyrektora NCK i Pełnomocnika MON ds. Bezpieczeństwa Cyberprzestrzeni gen. bryg. Krzysztofa Bondaryka zarzucił mu, że swoimi działaniami stawiającymi prymat bezpieczeństwa nad informatyzacją utrudnia proces informatyzacji resortu obrony narodowej.

Można było odnieść wrażenie, że dla szefa służby odpowiedzialnej za bezpieczeństwo ochrony informacji niejawnych w armii zakupowa polityka informatyzacji w MON, nastawiona na efekty ilościowe (np. 20 tys. zakupionych komputerów rocznie), jest ważniejsza od bezpieczeństwa systemów i sieci teleinformatycznych resortu. W praktyce prymat informatyzacji nad bezpieczeństwem sprowadzał się do tego, że zanim powstało NCK zarówno SRnIK jak i DIT, przekształcony następnie w ISI, zajmując się bezpieczeństwem cyberprzestrzeni konsekwentnie posługiwały się oprogramowaniem i urządzeniami (np. routerami), które są dostępne są na rynku komercyjnym i przed wdrożeniem do użytkowania w MON i Siłach Zbrojnych RP nie były badane pod względem podatności na ataki cybernetyczne. Wyjątek stanowił MIL-CERT, który używał sondy systemu Arakis udostępnionej MON przez Departament Bezpieczeństwa Teleinformatycznego ABW.

Szef MON nie twittuje

Z dostępnych informacji na razie nie wiadomo jaki model zarządzania bezpieczeństwem cyberprzestrzeni w Siłach Zbrojnych RP ostatecznie przyjmie nowe kierownictwo MON. Jako były likwidator Wojskowych Służb Informacyjnych Antoni Macierewicz powinien mieć świadomość, że SKW przejmując w br. kosztem obniżenia rangi NCK nadzór nad niejawną siecią MIL-WAN w ramach SRnIK, dokonała rewindykacji strefy wpływów i uprawnień, które posiadało niegdyś Biuro Bezpieczeństwa Teleinformatycznego, a następnie Centrum Bezpieczeństwa Teleinformatycznego WSI. Dotychczas jednak – jak wynika z informacji przekazanych Defence24 przez rzecznika MON Bartłomieja Misiewicza – nie została zmieniona decyzja poprzedniego ministra obrony, który latem br. nadał SKW status koordynatora SRnIK.

Minister Macierewicz ograniczył się jedynie do powołania nowego Pełnomocnika MON ds. Bezpieczeństwa Cyberprzestrzeni, którym 16 grudnia br. został podsekretarz stanu Bartłomiej Grabski. Wnet okaże się, czy dokonana przez nowego szefa MON wymiana kierownictwa SKW spowoduje, że służba ta przestanie dostarczać pożywki do oskarżania jej o to, iż – jak zarzucił kontrwywiadowi wojskowemu były szef NCK – wszędzie wietrzy spisek w celu odebrania jej znaczenia i władzy. Wszystko jednak i tak zależy od woli i determinacji szefa MON, który w porównaniu do swego poprzednika jak dotąd prezentuje trzeźwiejszy stosunek do bezpieczeństwa cyberprzestrzeni nie używając Twittera.

Jarosław Jakimczyk